Tràn lan biến thể Hidden Tear

Hãng bảo mật Trend Micro cho biết, các biến thể ransomware dựa trên nguồn mở Hidden Tear không quá khác biệt so với bản gốc, tuy nhiên tác giả đã cải tiến mã trong nó để thực hiện các mục đích riêng.

Ví dụ, ransomware May (được phát hiện bởi Trend Micro có tên đầy đủ RANSOM_HIDDENTEARMAY.A) là một biến thể của Hidden Tear sử dụng mã hóa AES256 và RSA4096. Việc mã hóa thực sự dựa trên mã nguồn Hidden Tear nhưng cách khóa lại khác.

Đầu tiên, nó chọn tập tin ngẫu nhiên trong C:\Program Files\Internet Explorer, sau đó đọc và xáo trộn 128 byte đầu tiên của tập tin sau đó sử dụng các byte đã xáo trộn làm mật khẩu mã hóa AES. Để giữ hệ thống nạn nhân vẫn chạy và yêu cầu tiền chuộc dễ dàng hơn, May có thể tránh mã hóa tập tin trong các thư mục chứa các chuỗi sau: Program Files, Windows, Program Data.

Còn ransomware Mooware (có tên đầy đủ RANSOM_HIDDEMEARMOWARE) là biến thể Hidden Tear khác biệt so với mã nguồn gốc. Nó có một thuật toán mã hóa khác so với Hidden Tear, sử dụng mã hóa XOR thay vì AES. Ransomware mã hóa các tập tin trong thư mục Desktop, Personal, MyMusic, MyPictures và Cookies. Nó cũng kiểm tra kết nối internet và vô hiệu hóa các công cụ Registry, Task Manager hay CMD.

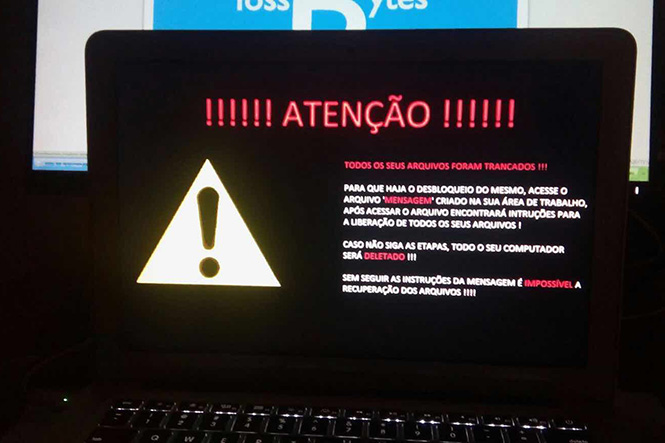

Các biến thể ransomware nguồn mở Hidden Tear đang xuất hiện nhiều hơn

|

Ransomware mới tập trung vào đồ họa và thanh toán theo gói

TeslaCrypt - ransomware đã kết thúc hoạt động vào tháng 5.2016 nhưng Trend Micro phát hiện nó được mở mã nguồn để tạo ra nhiều biến thể khác nhau, với giao diện và cách thức đòi tiền chuộc phức tạp hơn.

Đầu tiên là Widia (tên gọi RANSOM_WIDIALOCKER.A), một ransomware màn hình khóa đang được phát triển, có thể có nguồn gốc từ Romania. Một tính năng của Widia là yêu cầu người sử dụng thanh toán tiền chuộc qua thẻ tín dụng thay vì thanh toán Bitcoin điển hình. Đáng nói là, mặc dù thẻ tín dụng giúp mọi người dễ dàng thanh toán tiền chuộc nhưng nó cũng khiến kẻ đòi tiền chuộc dễ bị truy lùng hơn so với Bitcoin.

TeslaCrypt đã kết thúc nhưng tàn dư của nó vẫn đang đe dọa người dùng

|

Trend Micro cảnh báo các tác giả ransomware đang tìm kiếm những cách mới để kiếm tiền từ nạn nhân bằng cách tạo ra giao diện tốt hơn, hoặc cung cấp các lựa chọn thanh toán được sử dụng rộng rãi. Khi ransomware tiếp tục lan rộng và phát triển, người dùng phải luôn cảnh giác và đặt an toàn lên hàng đầu.

Bình luận (0)