Theo hãng bảo mật Kaspersky Lab, mã độc tống tiền lây nhiễm vào máy tính của nạn nhân bằng cách khai thác lỗ hổng của Microsoft Windows được mô tả và có bản vá lỗi tại trang web Microsoft Security Bulletin MS17-010.

Các giải pháp bảo mật của Kaspersky Lab đã phát hiện được các mã độc tống tiền liên quan đến WannaCry, bảo vệ người dùng cá nhân và doanh nghiệp an toàn trước sự bùng phát nguy hiểm.

Thành phần System Watcher (Giám sát hệ thống) có trong giải pháp Kaspersky Internet Security cho người dùng cá nhân và Kaspersky Security for Business là lá chắn then chốt để bảo vệ dữ liệu của người dùng trước sự tấn công của WannaCry. Thành phần System Watcher có khả năng phục hồi lại trạng thái ban đầu những thay đổi được thực hiện bởi phần mềm tống tiền trong trường hợp một mẫu độc hại đã vượt qua các lớp phòng thủ khác.

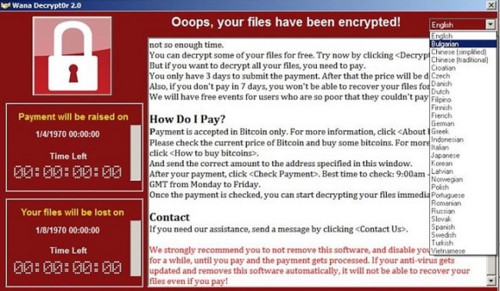

Phương pháp tấn công của mã độc tống tiền là khóa dữ liệu sau đó đòi tiền chuộc

|

Các phần mở rộng mà mã độc nhắm tới để mã hóa gồm các nhóm định dạng sau:

1. Các phần mở rộng tập tin văn phòng thông thường được sử dụng (.ppt, .doc, .docx, .xlsx, .sxi).

2. Các định dạng văn phòng ít phổ biến và đặc thù của quốc gia (.sxw, .odt, .hwp).

3. Lưu trữ, tập tin phương tiện (.zip, .rar, .tar, .bz2, .mp4, .mkv)

4. Email và cơ sở dữ liệu email (.eml, .msg, .ost, .pst, .edb).

5. Các tập tin cơ sở dữ liệu (.sql, .accdb, .mdb, .dbf, .odb, .myd).

6. Mã nguồn và tập tin dự án của nhà phát triển (.php, .java, .cpp, .pas, .asm).

7. Khóa và chứng chỉ mã hóa (.key, .pfx, .pem, .p12, .csr, .gpg, .aes).

8. Các tác giả thiết kế đồ hoạ, tác giả và nhiếp ảnh gia (.vsd, .odg, .raw, .nf, .svg, .psd).

9. Tập tin máy ảo (.vmx, .vmdk, .vdi).

Theo các chuyên gia bảo mật, với sự cố mã độc tống tiền WannaCry và nếu đã bị lây nhiễm thì người dùng nên theo dõi trang web www.nomoreransom.org - là dự án với sự liên minh của các cơ quan chức năng, nhiều hãng bảo mật danh tiếng thế giới như Intel Security, Kaspersky Lab, Trend Micro,... tham gia. Thông thường, khi có công cụ giải mã một chủng loại mã độc tống tiền nào đó sẽ được các chuyên gia chia sẻ trên trang web này.

Làm thế nào để phòng chống mã độc tống tiền WannaCry

- Đảm bảo rằng tất cả các máy tính đã được cài đặt phần mềm bảo mật và đã bật các thành phần chống phần mềm tống tiền.

- Cài đặt bản vá chính thức (MS17-010) từ Microsoft tại đây, nhằm vá lỗ hổng SMB Server bị khai thác trong cuộc tấn công này.

Đối với Windows XP (là hệ điều hành đã bị khai tử từ năm 2014) và Windows Server 2003, người dùng có thể tải bản vá lỗi bảo mật tại đây.

- Thực hiện quét hệ thống (Critical Area Scan) có trong các giải pháp của Kaspersky Lab để phát hiện các lây nhiễm nhanh nhất (nếu không các lây nhiễm sẽ được phát hiện tự động nhưng sau 24 giờ)

- Tiến hành sao lưu dữ liệu thường xuyên vào các nơi lưu trữ không kết nối với Internet.

Bên cạnh đó, Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) cũng đã yêu cầu các cơ quan, đơn vị cần theo dõi, ngăn chặn kết nối đến các máy chủ điều khiển mã độc WannaCry và cập nhật vào các hệ thống bảo vệ như: IDS/IPS, Firewall … những thông tin nhận dạng về loại mã độc tống tiền mới này, bao gồm 33 địa chỉ IP các máy chủ điều khiển mã độc (C&C Server); 10 tệp tin và 22 mã băm (Hash SHA-256).

|

Cách thức và quy mô tấn công của mã độc WannaCry

Phân tích của các chuyên gia bảo mật cho thấy, mã độc WannaCry bắt đầu tấn công thông qua việc triển khai mã từ xa SMBv2 trong Microsoft Windows. Khai thác này (có tên mã là "EternalBlue") đã được làm sẵn trên internet thông qua Shadowbrokers dump vào ngày 14.4.2017.

Điều đáng lo ngại là không những các máy tính Windows chưa được vá đang phơi bày các dịch vụ SMB của họ có thể bị tấn công từ xa bằng khai thác "EternalBlue" và bị lây nhiễm bởi WannaCry, mà kể cả các máy tính không tồn tại lỗ hổng vẫn có khả năng bị hạ gục dễ dàng. Tuy nhiên, lỗ hổng này được xem là yếu tố chính gây ra sự bùng nổ của WannaCry.

Lưu ý rằng "số tiền cần thanh toán sẽ được tăng lên" sau một lần đếm ngược cụ thể, cùng với màn hình hiển thị khác làm tăng mức độ khẩn cấp để trả tiền, đe dọa rằng người dùng sẽ hoàn toàn mất tập tin của họ sau khoảng thời gian đã thông báo. Không phải tất cả ransomware đều cung cấp bộ đếm thời gian này như WannaCry.

Những người thiết kế WannaCry đã chuẩn bị sẵn phần "Hỏi - Đáp" bằng các ngôn ngữ khác nhau, bao gồm tiếng Việt, tiếng Trung Quốc, Đan Mạch, Hà Lan, tiếng Anh, Philippines, tiếng Pháp, tiếng Nhật... Những “Hỏi - Đáp” này dạng như: Tôi có thể phục hồi các tập tin của mình không? Tôi trả tiền như thế nào? Làm sao để liên hệ?

|

Bình luận (0)